چگونه یک هکر شویم؟

هکر به فردی گفته می شود که به عنوان یک متخصص رایانه، تلاش می کند به کمک روش های غیرعادی به یک سرور یا یک سامانه نفوذ کند. هک می تواند توسط افراد مشروع نیز صورت بگیرد. این افراد که به عنوان هکرهای امنیتی نیز شناخته می شوند با پیداکردن روش های ورود به یک سامانه و پیداکردن راه های جلوگیری کردن از ورود غیرقانونی، تلاش میکنند تا امنیت یک سامانه را افزایش دهند. به کمک این افراد امنیت سایبری بهتر درک می شود و شرکت ها می توانند راحت تر سرویس هایی در بستر شبکه ایجاد کنند.

انواع هکر

با گسترش فرهنگ هکر، تخصص های مختلفی در این حوزه به وجود آمد. با اضافه شدن مفهوم امنیت و حافظت از داده ها، اکنون افراد بسیاری در تلاش هستند تا به واسطه ابزارهای تشخیص نفوذ، وضعیت سرورها و شبکه ها را بررسی کنند. به کمک این روش ها، احتمالات مربوط به حملات سایبری در یک سیستم شناخته می شود و راه حل هایی برای امنیت بیشتر در نظر گرفته می شود. در اصل دو نوع هکر داریم، کلاه سفید و کلاه سیاه که هرکدام ویژگی های خود را دارند.

هکر کلاه سفید کیست؟

هکر کلاه سفید به فردی گفته می شود که در یک سازمان یا شرکت به دنبال تشخیص نفوذ و بررسی باگ ها، بک دورها و مشکلاتی از این قبیل است. این افراد با جمع آوری داده ها تلاش می کنند تا سامانه های مختلف امنیت بیشتری داشته باشند. تست تشخیص نفوذ، پیدا کردن ایرادات و باگ ها برخی از خدماتی است که هکرهای کلاه سفید ارائه می دهند.

توجه داشته باشید که هکر کلاه سفید یک شغل محسوب می شود و به صورت قانونی است. شرکت ها و حتی سازمان های دولتی به منظور جلوگیری از هک شدن سامانه های خود تلاش می کنند تا با ارائه راهکاری های جدید، امنیت شبکه های مختلف ارتباطی را افزایش دهند. این گروه از هکرها به عنوان هکرهای خوب نیز شناخته می شوند. بیشتر گروه های هکر کلاه سفید به صورت قانونی فعالیت می کنند و تنها هدف آنها از تست و نفوذ بررسی راه های ورود به یک شبکه است.

هکر کلاه سیاه کیست؟

این افراد به دنبال سو استفاده از روش های نفوذ هستند و تلاش می کنند تا اطلاعات یک شرکت را با ورود غیرمجاز در اختیار بگیرند. این افراد با ورود غیرمجاز و استفاده از قدرت خود در ایجاد خرابکاری و دزدی اطلاعات، باعث تخریب اموال عمومی و خصوصی می شوند. بیشتر هکرهای کلاه سیاه از خطاهای انسانی برای ورود به یک سیستم استفاده می کنند. به عنوان مثال انتخاب کلمه عبور ساده یا ارسال لینک های آلوده به قربانی و باز کردن آنها توسط فرد. این موارد باعث می شود تا یک فرد ثالث بتواند به سرور یا سیستم شما وارد شود و مشکلاتی را به وجود آورد.

چگونه یک هکر کلاه سفید شویم؟

برای بررسی و تشخیص هک و نفوذ در یک شبکه، شما می توانید یک هکر کلاه سفید شوید. البته پیش نیازهای برای رسیدن به این عنوان وجود دارد. در ابتدا شما باید دوره هایی به عنوان Certified Ethical Hacker را گذرانده باشید. این دوره دارای پیش نیازهایی چون Network+ و CSCU است. این دو دوره به شما کمک می کنند تا روش کار سرورها، شبکه های داخلی، سایت ها و بسیاری از مباحث در حوزه شبکه را فرا بگیرد.

همچنین بعد از این موارد با یادگیری دوره CEH شما قادر هستید تا با استفاده از سیستم عامل های متن باز مانند یونیکس و لینوکس برخی از تست های نفوذ را بر روی شبکه های مختلف بررسی کنید. البته دوره های تکمیلی بیشتری نیز وجود دارد که می توانید آنها را فرا بگیرید. به عنوان مثال دوره، Sans 504 همانند دوره CEH به صورت تخصصی بر روی تشخیص نفوذ تاکید می کند و این دوره نیز در حوزه تست نفوذ به سرورها بسیار مناسب است.

البته در کنار این موارد، آموزش های مقدماتی مانند کار با سیستم عامل های اپن سورس، آشنایی با پایگاه داده ها و زبان انگلیسی نیز برای همکاری به عنوان یک هکر کلاه سفید با دیگر شرکت ها وجود دارد که یادگیری آنها، می تواند مفاهیم مختلف این حوزه را برای شما ساده تر کند.

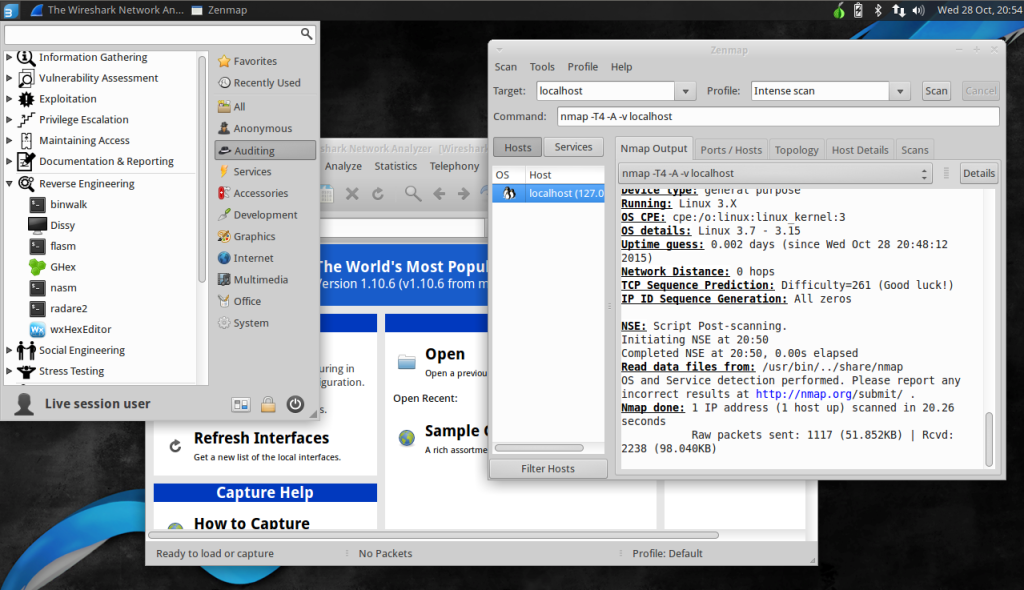

ابزارهایی که یک هکر کلاه سفید از آنها استفاده کنید؟

زمانی که به سطح یک هکر حرفه ای برسید، دیگر سیستم عامل ویندوز برای انجام کارهای تست نفوذ برای شما مناسب نمی باشد. به همین دلیل استفاده از توزیع های مختلف لینوکس به شما کمک می کند تا بتوانید روش های تشخیص نفوذ را تست کنید. در ادامه برخی از سیستم عامل های مهم در حوزه امنیت را بررسی خواهیم کرد.

کالی لینوکس

سیستم عامل Kali Linux توسط یک شرکت به نام Offensive Security منتشر شده است. این سیستم عامل یک بازنویسی کامل از BackTrack است. به کمک این سیستم عامل شما قادر به استفاده بیش از 600 ابزار تست و نفوذ در حوزه های مختلف هستید. این سیستم عامل به عنوان Debian-based نیز شناخته می شود. پلتفرم های مختلفی چون ARM و VMware در این سیستم عامل در دسترس هکرها قرار می گیرد. همچنین یک حالت به نام live boot نیز در این سیستم عامل وجود دارد که برخی از دستورات تکراری را به صورت خودکار برای تشخیص تست و نفوذ انجام می دهد.

سیستم عامل Parrot Security

اگر علاقه مند به حوزه امنیت هستید، حتما نام Parrot Security OS شنیده اید. به کمک این ابزار می توانید به صورت ناشناس در اینترنت گشت و گذار کنید. همچنین ابزارهای قانونی و رسمی بسیاری برای تست امنیت در این سیستم عامل وجود دارد. به کمک این سیستم عامل، شما به عنوان هکر می توانید، روش های مختلف ورود به سرورها و فضاهای ابری را نیز بررسی کنید. در اصل این OS مبتنی بر cloud-friendly است. به همین دلیل امکان دسترسی به آن از هر نقطه ای امکان پذیر است.

ابزار BackBox

اگر به صورت تخصصی در حوزه هک فعالیت می کنید، به خوبی BackBox را می شناسید. این ابزار به شما کمک می کند تا بتوانید نفوذ بر روی web application و شبکه را بررسی کنید. به کمک این ابزار شما به یک لیست کامل از Repository دسترسی خواهید داشت. این ابزارها به شما کمک می کنند تا بتوانید برنامه های تحت وب و سرورها را از نظر میزان ترافیک و نوع حمله بررسی کنید. ابزارهای زیادی در این توزیع اوبونتو قرار گرفته است و به صورت رسمی نیز برای هکرهای کلاه سفید استانداردسازی شده است.

فریم وورک Samurai Web Testing Framework

در اصل سامورایی فریم ورک به شما این امکان را می دهد تا سایت های آنلاین را بررسی کنید. این سیستم عامل یک توزیع آنلاین از اوبونتو محسوب می شود. این ابزار بیشتر برای تشخیص نفوذ سایت ها به کار می رود. فروشگاه های آنلاین، سیستم های مدیریت محتوا و شبکه های برخط مانند فضاهای ابری به کمک سامورایی فریم ورک مورد بررسی قرار می گیرند. یکی از ویژگی های جالب این سیستم عامل، لایو بودن آن است. شما بدون نیاز به نصب می توانید این سیستم عامل را بر روی فلش یا یک DVD بوت کنید و از آن در هر جایی استفاده کنید.

برخی دیگر از ابزارهای هک

توجه داشته باشید که هر روزه ابزارها و سیستم عامل های هک بسیاری در حوزه تشخیص و نفوذ منتشر می شوند. به عنوان مثال برخی از ابزارها مانند بلکآرچ، دمون یا آرج استرایک نیز وجود دارند که در این حوزه فعالیت می کنند. اما به صورت ملموس هنوز مورد استفاده هکرها قرار نگرفته اند. به همین دلیل این احتمال وجود دارد که در آینده شاهد حضور سیستم عامل های قدرتمندی در حوزه امنیت باشیم.

درآمد یک هکر کلاه سفید چقدر است؟

با گسترش فرهنگ دیجیتال، افراد زیادی به حوزه امنیت و شبکه علاقه مند شده اند. به همین دلیل به دنبال کار به عنوان یک هکر کلاه سفید هستند. اما آیا این حوزه درآمد کافی برای زندگی را دارد؟ در اصل یک هکر حرفه ای کلاه سفید به طور متوسط در آمریکا 17,500 درآمد دارد. امنیت برای شرکت ها و سامانه های دولتی اهمیت بسیاری دارد. زیرا افراد بسیاری به صورت روزانه داده ها و اطلاعات خود را در چنین سامانه هایی درج می کنند. به همین دلیل بسیاری از شرکت ها به صورت دوره ای تلاش می کنند تا امنیت شبکه خود را بررسی کنند.

از طرفی یک هکر کلاه سفید با ارائه راهکارهای مختلف در حوزه امنیت، می تواند برخی از شبکه ها ایمن تر کند. هزینه های بسیاری در حوزه امنیت می شود و شرکت هایی چون مایکروسافت، هر ساله با گروه های هکر کلاه سفید در حال همکاری است و به کمک منابعی که در اختیار آنها قرار می دهد، سیستم عامل های خود را ایمن تر می کند. همکاری با شرکت های ارائه دهنده زیرساخت، شبکه و سرور نیز برای یک هکر کلاه سفید امکان پذیر است.

در حالت کلی هرجا که داده ای ذخیره می شود یک هکر کلاه سفید احتیاج است. این موضوع اهمیت یک هکر کلاه سفید و بازار کار آن را به خوبی نشان می دهد. در ایران نیز شرکت های بزرگ به منظور جلوگیری از بروز هک تلاش می کنند تا با افرادی که در حوزه امنیت فعالیت دارند، همکاری کنند.

آیا شغل هکر کلاه سفید قانونی است؟

در صورتی که از اطلاعات موجود بر روی یک شبکه جلوگیر کنید و باعث بهبود عملکرد آن شوید و بدون ایجاد خسارت به یک شرکت یا افرادی فعالیت کنید، به عنوان یک هکر کلاه سفید شناخته می شود. هکرهای کلاه سفید به صورت قانونی فعالیت می کنند و به عنوان شرکت های امنیت سایبری نیز شناخته می شوند. پس اگر در این حوزه فعالیت می کنید یا علاقه دارید وارد شوید، باید فعالیت های شفافی داشته باشید.

شرکت های امنیتی و حتی شبکه برای مدیریت سرورهای خود علاقه مند به جذب افرادی هستند که در حوزه امنیت، نفوذ و شبکه کار کرده باشند، به همین دلیل شانس هکرهای کلاه سفید برای دریافت شغل بیشتر می شود. همچنین هکرها با ایجاد کردن یک قرارداد کاری، آزادانه می توانند یک سیستم را مورد حمله قرار دهند تا روش های نفوذ مختلف را بر روی ان تست کنند. این موضوع برای شرکت های بزرگ اهمیت بسیاری دارد. زیرا روزانه داده های بسیاری را بین کاربران مبادله می کنند و ایجاد مشکل امنیتی می تواند سبب کوچ کردن کاربران از یک محیط و شبکه به یک شبکه دیگر شود.

مراحل هک کردن و نفوذ به یک شبکه

در حالت کلی 5 بخش برای تکمیل یک نفوذ وجود دارد که هکرها به منظور انجام درست آنها، از روش های مختلفی استفاده می کنند.

شناسایی

در ابتدا یک هکر کلاه سفید، محیط نرم افزاری یا شبکه را بررسی می کند. با جمع آوری اطلاعات بیشتر و همچنین پیداکردن روش های نفوذ قبلی، داده های خود را نسبت به یک سرور بیشتر می کند. این افراد سعی می کنند لیست کاملی از IP ها، سرویس های روی شبکه، روش های قبلی هک، نام و اطلاعات ورود و موقعیت های فیزیکی را پیدا کنند تا دسترسی بهتری به شبکه داشته باشند.

اسکن و جست و جو

یک هکر کلاه سفید در این بخش، تلاش می کند تا یک سایت مپ کامل از روش کار شبکه ایجاد کند. به کمک روش هایی چون نگاشت شبکه، اسکن پورت های باز و بسته و اسکن نقاط ضعف به کمک سیستم عامل های امنیتی تلاش می کند تا وضعیت یک سرور را در حالت های مختلف بررسی کند.

افزایش دسترسی

در این حالت هکرهای کلاه سفید، به دنبال ایجاد سطح دسترسی بیشتری برای خود در یک سرور هستند. در اصلا تلاش می کنند تا با ایجاد یک پی لود غیرقانونی و انتقال آن به سرور، سرور را نسبت به وضعیت خود گمراه کنند. این موضوع باعث می شود تا دسترسی های بیشتری به هکر توسط سرور داده شود. به عنوان مثال، با استفاده از روش هایی مانند سرریز بافر یا حملات تزریقی تلاش می کنند تا داده های مورد نیاز خود را به عنوان داده درست بر روی سرور اعمال کنند.

حفظ دسترسی

در این حالت بعد از افزایش دسترسی، یک هکر کلاه سفید تلاش می کند تا مدت بیشتری در سرور بماند. دسترسی طولانی مدت باعث می شود تا هکر بتواند داده ها و اطلاعات مختلف را از سرور بیرون بکشد. در این حالت یک هکر کلاه سفید به صورت مستقیم به شبکه حمله می کند و به کمک روش های مختلف سرور را مشغول نگه می دارد.

حذف کردن ردپا

برای جلوگیری از شناسایی، هکرها تلاش می کنند تا آی پی ها، زمان ورود و دیتاهای مربوط به روش ورود را از سرور حذف کنند. به کمک این روش و ایجاد یک بک دور، می توانند در هر زمانی به سرور وارد شوند و داده های آن را بررسی کنند. این بخش با ایجاد کردن یک اسکریپت خاص بر روی سرور انجام می شود و باعث از بین رفتن تمام اطلاعات هکر مانند ای پی، روش نفوذ و حتی نام های کاربری هکر می شود.

برای مطالعه مطالب بیشتر با ایران فریلنس همراه باشید.

دیدگاهتان را بنویسید